【トラブルシューティング】”Dr.Web” が、”トロイの木馬” の一種となるマルウェア “Mac.BackDoor.iWorm” の大規模感染について報告

- 2014/10/05

- 👁 1,468 PV

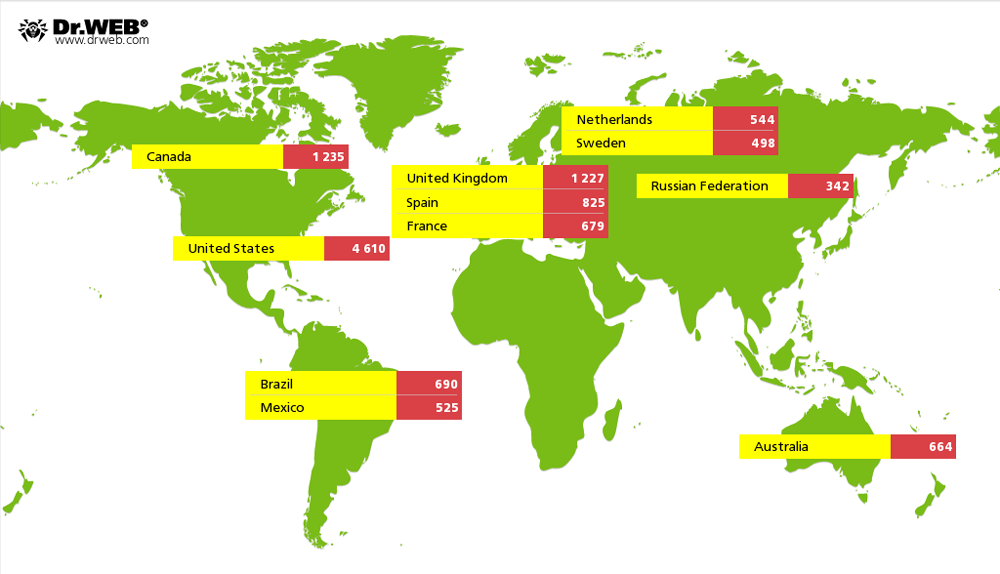

Russia(ロシア)のウィルス対策ベンター “Dr.WEB” が、”macOS(旧称:OS X)” をターゲットにした “トロイの木馬” の一種であるマルウェア “Mac.BackDoor.iWorm” による大規模感染を報告しています。

同社は 2014 年 9 月 29 日の時点で、このマルウェアによるバックドアを用いて構成されたボット ネットが形成されており、その IP アドレスが約 18,519 にもおよぶことから現時点において、約 18,000 台以上の “Mac” が感染している模様です。

なお、Apple では 2014 年 10 月 4 日(土)時点で “macOS(旧称:OS X)” の定義ファイル “XProtect.plist” のアップデートを実施しています。

- 1. “Mac.BackDoor.iWorm” について

- 2. Apple 関連記事一覧

- 3. コメントを残す

- この記事には、アフィリエイト広告および広告が含まれています。

“Mac.BackDoor.iWorm” について

- “Mac.BackDoor.iWorm” のバックドアは、”/Library/Application Support/JavaW” 内に展開され、特別に生成された plist ファイルを使用することでアプリケーション com.javaW を装います。

- 次に、”/Library/LaunchDaemons/” 経由で自信を自動起動させるアプリケーションを設定します。

- “Mac.BackDoor.iWorm” は、その動作の過程で暗号化を多用し、起動されると、バックドアはコンテキストを設定し、オフセット 0 に 2 Byte を書き込みます。

- これが、のちに復号かストリングのキーとして使用され、ストリングは次のアルゴリズムを用いて復号化されます。

- 続いて、”トロイの木馬” は “/Library” ディレクトリのコンテンツに関する情報の取得を試みます。

- 成功した場合、そのすべてのサブ ディレクトリの名前の “MD5” ハッシュ値を取得します。

- この “MD5” ハッシュ値は、インストールされているアプリケーションの中でマルウェアが連携する必要のないものを決定するために使用されます。

- 以下のアルゴリズムは、インストールされたアプリケーションを検出するためのものです。

- アプリケーション ディレクトリが見つからなかった場合、getuid および gepwuid ルーティーンを使用して、macOS(旧称:OS X)を実行しているユーザー アカウントのホーム フォルダーを見つけ、フォルダー内に “%pw_dir%/.JavaW” ファイルが含まれているかどうかを確認します。

- このファイルはバックドアの初回起動時に生成されます。

- また、初回起動時に尾はポート番号も生成され、のちにこのポートに関する情報が設定ファイルから取得されます。

- ポートの値から backdoor_param データ構造が作成され、暗号化が完了すると設定ファイル内に書きこまれます。

- 設定ファイルのエントリーは、すべての以下のフォーマットで追加されます。

- “%param_name%” および “%param_value%” の値から作成された構造の暗号化には “AES – 256” アルゴリズムが使用され、暗号化された構造は設定ファイル内に保存されます。

- バックドアは以下の 3 つのスレッドの機能を実行します。

- ・ポートを開いて接続受信を待つ

- ・Web サーバーにクエリを送信し、C & C サーバーのアドレスを取得する

- ・C & C サーバーに接続し、コマンドを受け取る

- 取得した値から “MD5” ハッシュを算出し、クエリを “reddit.com” に送信します。

- クエリのテンプレートは以下のとおりです。

- “MD5_hash_first8” は現在の日付の “MD5” ハッシュ値の最初の 8 Byte です。

- “reddit.com” は、”minecraftserverlists” トピック内に “vtnhiaovyd” というアカウント名で犯罪者によってコメントして公開されているボット ネットの C & C サーバーおよびポートのリストを含んだ Web ページを検索結果として返します。

- リスト取得のリクエストは 5 分感覚で “reddit.com” に送信されます。

- “Mac.BackDoor.iWorm” は、以下のアルゴリズムを使用して、接続するサーバーを選択します。

- “トロイの木馬” はリスト上にある最初の 29 アドレスからランダムに選択したアドレスに対してクエリを送信します。

- 接続されると、サイトが除外リストに含まれていないかどうかを確認します。

- バックドアはサーバーとデータのやり取りを行い、それらのデータと特定のアルゴリズムを同時に用いてリモート ホストの認証を行います。

- 成功すると、感染した “Mac” 上で開かれたポートに関する情報や、そのユニークな ID に関する情報をサーバーに送信し、コマンドを待ちます。

- データは AES – 256 アルゴリズムを用いて暗号化され、次のルーチンでパケットによって送受信されます。

- バックドアは、サーバーから受け取ったコマンドを実行するために “Lua” をサポートしています。

- 受け取ったデータの種類によって、ボットはコマンドまたは “Lua” スクリプトのいずれかを実行することができます。

- 以下は、”Lua” スクリプトの例です。

- “Lua” スクリプト向けの基本的なバックドア コマンドは以下のとおりです。

- ・”OS” の種類を取得

- ・bot のバージョンを取得

- ・bot の UID を取得

- ・設定ファイル内にパラメーター値を削除

- ・bot のアップ タイムを取得

- ・GET クエリを送信

- ・ファイルを DL(ダウンロード)

- ・受信接続のためにソケットを開き、受け取ったコマンドを実行

- ・システム インストラクションを実行

- ・スリープ

- ・IP のノードを妨害

- ・妨害するノードのリストをクリア

- ・ノードの IP を取得

- ・ノードの種類を取得

- ・ノードのポートを取得

- ・埋め込まれた “Lua” スクリプトを実行

- ・”UID” を送信

- ・開かれたポートに関する情報を送信

- ・新たな bot をノードのリストに追加

- ・※ 実際に接続されているもの、およびコマンドとともにアドレスを受け取ったもの

- ・トラフィックをリレー

- ※ あるソケットから受け取ったデータを変更せずに別のソケットへリレー

- ・コマンドで指定されたホストに接続

- ・”Lua” スクリプトを実行

Apple 関連記事一覧

- ・【Apple】”Apple Special Event October 23, 2012″ を振り返る

- ・【Apple】”Apple Special Event September 9, 2014″ を開催へ

- ・【アップデート情報】”Apple Special Event September 9, 2014″ のライブ ストリーミングを実施へ

- ・【アップデート情報】”Apple Special Event September 9, 2014″ にファッション メディア関係を招待していることが報じられる

- ・【アップデート情報】”Apple Special Event September 9, 2014″ の各種動画を “YouTube” で公開

- ・【Apple】”iWork for iCloud” を発表

- ・【アップデート情報】”iCloud ストレージ” の料金プランを公開

- ・【アップデート情報】”iCloud” の新しいストレージ プランの提供を開始

- ・【アップデート情報】”iCloud Beta” に “iCloud+(旧称:iCloud Drive)” の機能を追加

- ・【アップデート情報】”iCloud コントロール パネル for Windows” の更新履歴まとめ

- ・【Apple】2014 年 9 月末で “ピーター オッペンハイマー” が退職することを発表

- ・【Apple】法人営業責任者に “John Solomon” 氏を雇用

- ・【アップデート情報】役員ページに新 CFO(最高財務責任者)の “ルカ マエストリ(Luca Maestri)” を追加

- ・【アップデート】役員紹介ページに新たに 5 人の “Vice President(バイス プレジデント)” を追加

- ・【Apple】”スー ワーグナー(Su Wagner)” を取締役に選任したことを発表

- ・【REUTERS】”Apple” が、”GAP” のシニア グローバル ディレクター “Marcela Aguilar(マルセラ アギュラー)” 氏を起用へ

- ・【Apple】プロダクト デザイナーの “Marc Newson(マーク ニューソン)” 氏が Apple のデザイン チームに参加していたことが判明

- ・【アップデート情報】”Marc Newson(マーク ニューソン)” 氏の “Apple” での仕事は特定プロジェクトのためのパート タイム(非常勤勤務)であることが判明

- ・【Apple】”Q2 FY14 Earnings Release(2014 年第 2 四半期業績発表)” のカンファレンス コールを開催へ

- ・【Apple】2014 年第 2 四半期(2013 年 12 月 29 日 〜 2014 年 3 月 29 日)の業績を発表

- ・【Apple】”Q3 FY14 Earnings Release(2014 年第 3 四半期業績発表)” のカンファレンス コールを開催へ

- ・【Apple】2014 年第 3 四半期(2014 年 3 月 30 日 〜 2014 年 6 月 28 日)の業績を発表

- ・【Apple】”Q4 FY14 Earnings Release(2014 年第 4 四半期業績発表)” のカンファレンス コールを開催へ

- ・【Apple】2014 年度(2013 年 10 月 1 日 ~ 2014 年 6 月 28 日)の買収企業は 29 社におよぶことが判明

- ・【Apple】Apple と IBM、法人顧客向けモバイル分野での提携を発表!

- ・【Apple】クリスマス向け TV CM “Misunderstood” を公開

- ・【アップデート情報】ホリデー シーズンの TV CM “Misunderstood” が “エミー賞(Emmy Awards)” を受賞

- ・【Apple】San Francisco(サン フランシスコ)で開催された “Pride パレード” の動画 “Pride” を公開

- ・【Apple】Tim Cook(ティム クック)氏が、”Charlie Rose Show(チャーリー ローズ ショー)” にて “噂にもなっていない” 製品を準備中であることを語る

- ・【Apple】従業員の多様性に関するデータのページ “Inclusion & Diversity” を公開

- ・【Apple】従業員の多様性に関するプロモーション動画 “Diversity” を公開

- ・【Apple】iTunes Store に “Robin Williams(ロビン ウィリアムズ)” 氏の特集コーナー “Remembering Robin Williams” を公開

- ・【Apple】”Robin Williams(ロビン ウィリアムズ)” 氏の追悼ページ “Remembering Robin Williams” を公開

- ・【Apple】”Robin Williams(ロビン ウィリアムズ)” 氏の追悼ページの日本語版を公開

- ・【Apple】”Tim Cook(ティム クック)” 氏の “ALS Ice Bucket Challenge” での氷水を頭からかぶる動画を公開

- ・【Apple】トルコ(Republic of Turkey)初の直営店となる “Apple Zorlu Center” をオープンへ

- ・【Apple】2014 年 6 月 13 日に “Apple Omotesando” をグランド オープンへ

- ・【Apple】”Omotesando, Tokyo – Grand opening 6.13.2014″ を公開

- ・【アップデート情報】表参道に “Apple Omotesando” をオープン

- ・【Apple】現地時間 2014 年 6 月 21 日に “Apple Puerta del Sol” をオープンへ

- ・【Apple】現地時間 2014 年 7 月 12 日に “Apple Freie Strasse” をオープンへ

- ・【Apple】現地時間 2014 年 7 月 19 日に “Apple The Greene” をオープンへ

- ・【Apple】現地時間 2014 年 7 月 26 日に “Apple 重庆北城天街” をオープンへ

- ・【Apple】現地時間 2014 年 8 月 2 日に “Apple 无锡恒隆广场” をオープンへ

- ・【Apple】現地時間 2014 年 8 月 9 日に “Apple Den Haag” をオープンへ

- ・【Apple】現地時間 2014 年 8 月 9 日に “Apple Eastwood Towne Center” をオープンへ

- ・【Apple】現地時間 2014 年 8 月 23 日に “Apple Evergreen Walk” をオープンへ

- ・【Apple】現地時間 2014 年 9 月 6 日に “Apple Cumberland Mall” をオープンへ

- ・【Apple】現地時間 2014 年 9 月 27 日に “Apple Hannover” をオープンへ

- ・【Apple】キッズ向けワークショップ “サマー キャンプ” の参加登録受付を開始

- ・【アップデート情報】”Apple Online Store” が、リニューアル

- ・【Apple】”Apple Special Event September 9, 2024″ を開催へ

- ・【Apple】”iMac(Late, 2013)” をリリース

- ・【アップデート情報】”iMac(Late, 2013)” の価格改定を実施

- ・【Apple】”Haswell Refresh” を搭載した “MacBook Pro with Retina Display(Mid, 2014)” をリリース

- ・【アップデート情報】”OS X 10.7 Lion” 向けに “OS X bash Update 1.0” をリリース

- ・【アップデート情報】”OS X 10.8 Mountain Lion” 向けに “OS X bash Update 1.0” をリリース

- ・【Apple】”iOS 7″ と “OS X 10.9 Mavericks” の日本語版ページを公開

- ・【アップデート情報】”OS X 10.9.x Mavericks” の更新履歴まとめ

- ・【アップデート情報】”OS X 10.9 Mavericks” 向けに “OS X bash Update 1.0” をリリース

- ・【Apple】”OS X 10.10 Yosemite” を今秋リリースへ

- ・【アップデート情報】”OS X 10.10 Yosemite” のプロモーション ビデオ “The New Look of OS X Yosemite” を公開

- ・【アップデート情報】”OS X 10.10 Yosemite” の公式プレビュー サイトを公開

- ・【アップデート情報】”OS X 10.10 Yosemite” の日本語版公式プレビュー サイトを公開

- ・【アップデート情報】”OS X 10.10 Yosemite Public Beta 2″ をリリース

- ・【アップデート情報】”OS X 10.10 Yosemite Public Beta 3″ をリリース

- ・【アップデート情報】”OS X 10.10 Yosemite Public Beta 4″ 向けに “OS X 10.10 Yosemite メール アップデート” をリリース

- ・【アップデート情報】開発者向けに “OS X 10.10 Yosemite Developer Preview” をリリース

- ・【アップデート情報】開発者向けに “OS X 10.10 Yosemite Developer Preview 2” をリリース

- ・【アップデート情報】開発者向けに “OS X 10.10 Yosemite Developer Preview 3” をリリース

- ・【アップデート情報】開発者向けに “OS X 10.10 Yosemite Developer Preview 4” をリリース

- ・【アップデート情報】開発者向けに “OS X 10.10 Yosemite Developer Preview 5” をリリース

- ・【アップデート情報】開発者向けに “OS X 10.10 Yosemite Developer Preview 6” をリリース

- ・【アップデート情報】開発者向けに “OS X 10.10 Yosemite Developer Preview 7” をリリース

- ・【アップデート情報】開発者向けに “OS X 10.10 Yosemite Developer Preview 8” をリリース

- ・【アップデート情報】OS X 10.10 Yosemite Developer Preview” 向けに新しいビルドをリリース

- ・【アップデート情報】”OS X 10.10 Yosemite Developer Preview” 向けに “OS X 10.10 Yosemite メール アップデート” をリリース

- ・【アップデート情報】開発者向けに “OS X 10.10 Yosemite GM” をリリース

- ・【アップデート情報】”OS X 10.10 Yosemite” に対応したアプリケーションの申請受付を開始

- ・【アップデート情報】現地時間 2014 年 7 月 7 日(月)にすべての “CloudKit” のデータの削除を行うことを案内へ

- ・【アップデート情報】開発者向けに “OS X Server 3.2 Developer Preview” の新しいビルドをリリース

- ・【アップデート情報】開発者向けに “OS X Server 4.0 Developer Preview” をリリース

- ・【アップデート情報】開発者向けに “OS X Server 4.0 Developer Preview 2” をリリース

- ・【アップデート情報】開発者向けに “OS X Server 4.0 Developer Preview 3” をリリース

- ・【アップデート情報】開発者向けに “OS X Server 4.0 Developer Preview 4” をリリース

- ・【アップデート情報】開発者向けに “OS X Server 4.0 Developer Preview” の新しいビルド “Build 14S291i” をリリース

- ・【アップデート情報】”OS X 10.10 Yosemite” のシステム フォントは、”Helvetica Neue” ファミリーへ

- ・【アップデート情報】Mac 向け “SMC ファームウェア アップデート 1.x ~” の更新履歴まとめ

- ・【アップデート情報】”EFI ファームウェア アップデート 1.x ~” の更新履歴まとめ

- ・【トラブルシューティング】”MacBook Air EFI ファームウェア アップデート 2.9″ の適用後に “MacBook Air(Mid, 2011)” が正常に起動しなくなる問題が発生している模様

- ・【アップデート情報】”エプソン プリンター ソフトウェア アップデート v2.x(OS X)~” 更新履歴まとめ

- ・【アップデート情報】”キヤノン プリンター ソフトウェア アップデート v3.x ~” 更新履歴まとめ

- ・【アップデート情報】”キヤノン レーザー プリンター ソフトウェア アップデート v2.x(OS X)~” 更新履歴まとめ

- ・【アップデート情報】”HP プリンター ドライバー v2.x(OS X)~” 更新履歴まとめ

- ・【アップデート情報】”Samsung プリンター ドライバー v2.x(OS X)~” 更新履歴まとめ

- ・【アップデート情報】”Fuji Xerox プリンター ドライバー v2.x for OS X ~” 更新履歴まとめ

- ・【アップデート情報】”Lexmark プリンター ドライバー v2.x(OS X)~” 更新履歴まとめ

- ・【アップデート情報】”Ricoh プリンター ドライバー 2.x for OS X ~” 更新履歴まとめ

- ・【アップデート情報】”Savin プリンター ドライバー 2.x for OS X ~” 更新履歴まとめ

- ・【アップデート情報】”Gestetner プリンター ドライバー 2.x for OS X ~” 更新履歴まとめ

- ・【アップデート情報】”Lanier プリンター ドライバー 2.x for OS X ~” 更新履歴まとめ

- ・【アップデート情報】”NRG プリンター ドライバー 2.x for OS X ~” 更新履歴まとめ

- ・【アップデート情報】”InfoPrint プリンター ドライバー 2.x for OS X ~” 更新履歴まとめ

- ・【アップデート情報】”Infotec プリンター ドライバー 2.x for OS X ~” 更新履歴まとめ

- ・【アップデート情報】”ProApps QuickTime コーデック v1.x ~” の更新履歴まとめ

- ・【アップデート情報】”XProtect” の定義ファイルをアップデートし、”iWorm” に対応

- ・【Apple】”iOS 8″ を今秋リリースへ

- ・【Apple】4,000 以上の新しい API とともに “iOS 8 SDK” をリリース

- ・【アップデート情報】”iOS 8″ に対応したアプリケーションの申請受付を開始

- ・【アップデート情報】”iOS 8″ の公式プレビュー サイトを公開

- ・【アップデート情報】【アップデート情報】”iOS 8″ の公式プレビュー サイトの日本語版を公開

- ・【アップデート情報】”iOS 8″ をサポートする対象デバイスの一覧を公開

- ・【アップデート情報】開発者向けに “iOS 8 beta” をリリース

- ・【アップデート情報】開発者向けに “iOS 8 beta 2” をリリース

- ・【アップデート情報】開発者向けに “iOS 8 beta 3” をリリース

- ・【アップデート情報】開発者向けに “iOS 8 beta 4” をリリース

- ・【アップデート情報】開発者向けに “iOS 8 beta 5” をリリース

- ・【アップデート情報】開発者向けに “iOS 8.1 Beta” をリリース

- ・【アップデート情報】Apple が “iOS 8.0.1 にアップデート後、iPhone 6 や iPhone 6 Plus で携帯電話サービスや Touch ID が使えなくなる問題について” を公開

- ・【トラブルシューティング】”iOS 8.0.1″ にアップデート後に発生する問題に対する公式サポート ページを公開

- ・【Apple】”HealthKit” の開発で米国主要機関と連携している模様

- ・【アップデート情報】現地時間 2014 年 7 月 7 日(月)にすべての “CloudKit” のデータの削除を行うことを案内へ

- ・【Apple】2014 年 9 月 17 日に “iOS 8” をリリースへ

- ・【アップデート情報】”iOS 8″ をリリースへ

- ・【アップデート情報】Apple が、”SMS” および “MMS” の [メッセージ] アプリケーション連携機能を 2014 年 10 月に提供へ

- ・【Apple】”NFC” や “Touch ID™” を利用したモバイル ペイメント サービス “Apple Pay™” の提供を行うことを発表

- ・【Apple】”iPhone® 6″ および “iPhone® 6 Plus” に搭載された NFC チップは “Apple Pay™” 専用であることが報じられる

- ・【Apple】”Orchestra Sound(新しい音を響かせる)” および “Exploring without limits(世界を自由に歩く)” の日本語版を公開

- ・【Apple】”iPhone 5s” のリリースを発表

- ・【Apple】ポップで美しい 5 つのカラーで展開される “iPhone 5c” をリリースへ!

- ・【Apple】”iPhone 5s” の TV CM “Metal Mastered” の日本語版を公開

- ・【アップデート情報】米国にて、”iPhone 5s” の SIM フリー モデルの取扱いを開始

- ・【アップデート情報】”iPhone 5s(SIM フリー モデル)” の出荷予定日を更新

- ・【アップデート情報】Apple Store での “iPhone 5s” および “iPhone 5c” の SIM フリー モデルの取扱いを開始

- ・【アップデート情報】”iPhone 5s” の出荷予定日を 24 時間以内へ更新

- ・【トラブルシューティング】”Apple Store” での “iPhone 5c” のディスプレイ交換修理サービスの提供を開始

- ・【Apple】”iPhone 5s” の新しい TV CM “Powerful” を公開

- ・【Apple】”iPhone 5s” の新しい TV CM “Powerful” の日本語版を公開

- ・【Apple】”iPhone 5s” の新しい TV CM “Parenthood” を公開

- ・【Apple】”iPhone 5s” の新しい TV CM “Parenthood” の日本語版を公開

- ・【Apple】”iPhone 5s” の新しい TV CM “Dreams” を公開

- ・【Apple】薄い継ぎ目のないデザインに革新的なテクノロジーを詰め込んだ “iPhone® 6” をリリースへ

- ・【Apple】劇的に薄いデザインに美しい Retina® HD ディスプレイを搭載した “iPhone® 6 Plus” をリリースへ

- ・【アップデート情報】”iPhone® 6″ および “iPhone® 6 Plus” の公式サイトを公開

- ・【アップデート情報】日本における “iPhone® 6” の SIM フリー モデルの国内価格を公開

- ・【アップデート情報】日本における “iPhone® 6 Plus” の SIM フリー モデルの国内価格を公開

- ・【アップデート情報】2014 年 9 月 19 日(金)午前 8:00 より、日本国内で “iPhone® 6” および “iPhone® 6 Plus” をリリースへ

- ・【アップデート情報】欧州各国や台湾における “iPhone® 6” および “iPhone® 6 Plus” のリリース日を公開

- ・【アップデート情報】中国における “iPhone 6 シリーズ” のリリース予定日が “未定” へ

- ・【アップデート情報】中国 “工業情報省” が国内における “iPhone® 6” での販売が行えるようにライセンスを付与

- ・【アップデート情報】”iPhone® 6″ および “iPhone® 6 Plus” の予約受付を開始

- ・【アップデート情報】”iPhone® 6″ および “iPhone® 6 Plus” の一部モデルの初回出荷分が早くも完売

- ・【アップデート情報】”iPhone® 6″ と “iPhone® 6 Plus” の初日予約受付数が過去最高の 400 万件に達したことを発表

- ・【アップデート情報】”iPhone® 6″ および “iPhone® 6 Plus” を新たに 22 のマーケットでリリースすることを発表

- ・【アップデート情報】”iPhone® 6″ および “iPhone® 6 Plus” を新たに 22 のマーケットでリリースすることを発表

- ・【アップデート情報】”iPhone® 6″ および “iPhone® 6 Plus” を新たに 22 のマーケットでリリース

- ・【アップデート】”iPhone® 6″ および “iPhone® 6 Plus” をリリース

- ・【アップデート】日本における “iPhone® 6” の出荷時期を “7 ~ 10 営業日” へ変更

- ・【Apple】”iPhone® 6″ および “iPhone® 6 Plus” の新しい TV CM “Huge” と “Cameras” を公開

- ・【Apple】”iPhone® 6″ および “iPhone® 6 Plus” の新しい TV CM “HealthCare” と “Duo” の日本語版を公開

- ・【Apple】”iPhone® 6″ 向け純正ケース “iPhone 6 シリコン ケース” をリリース

- ・【Apple】”iPhone® 6″ 向け純正ケース “iPhone 6 Plus シリコン ケース” をリリース

- ・【トラブルシューティング】”iPhone® 6″ および “iPhone® 6 Plus” の耐久性の問題について

- ・【Apple】使いやすいパーソナル インテリジェンス システムのために設計された “iPhone 16” をリリースへ

- ・【Apple】使いやすいパーソナル インテリジェンス システムのために設計された “iPhone 16 Plus” をリリースへ

- ・【トラブルシューティング】”iPhone® 6″ および “iPhone® 6 Plus” の画面損傷時の修理料金を公開

- ・【トラブルシューティング】ヨーロッパなどの一部の国で “Apple 5W European USB Power Adapter Exchange Program” を開始

- ・【Apple】アプリケーション ベータ テスト プラットフォーム “TestFlight” の iOS 向け公式アプリケーションをリリース

- ・【Apple】最もパーソナルなデバイスとなる “Apple Watch™” をリリースへ

- ・【アップデート情報】”Apple Watch™” の公式サイトを公開

- ・【アップデート情報】”Apple Watch” のプロモーション ビデオ “Introducing Apple Watch” を公開

- ・【Apple】新しい iPad(3 rd Generation)向け純正 iPad 用ケース “iPad Smart Case” をリリース

- ・【アップデート情報】Apple が、SIM フリー版 “iPad with Retina Display(4 th Generation)” モデルの取扱いを開始

- ・【Apple】”iPad Air(1 st Generation)” をリリース

- ・【アップデート情報】Apple が、SIM フリー版 “iPad Air(Wi-Fi + Cellular)” モデルの取扱いを開始

- ・【Apple】”Your Verse” に新たな活用事例 “Orchestra Sound” と “Exploring without limits” を公開

- ・【Apple】”Your Verse” に新たな活用事例 “Orchestra Sound” と “Exploring without limits” の日本語版を公開

- ・【Apple】”Your Verse” に新たな活用事例 “Striking a new chord(音楽の新しい世界を奏でる)” と “Organizing a movement(ムーブメントを巻き起こす)” を公開

- ・【Apple】”Your Verse” に新たな活用事例 “Striking a new chord” と “Organizing a movement” の日本語版を公開

- ・【Apple】”Your Verse シリーズ” の新しいプロモーション動画 “Yaoband on shaping sound” を公開

- ・【Apple】”iPad Air 2″ の TV CM “Change” の日本語版 “世界は一枚で変わる。” を公開

- ・【Apple】新しい “iPad Pro” の画期的なデザインと美しいディスプレイを実現した “Apple M4 チップ” を発表

- ・【アップデート情報】Apple が、SIM フリー版 “iPad mini 2(旧称:iPad mini with Retina Display)(Wi-Fi + Cellular)” モデルの取扱いを開始

- ・【Apple】”iPad mini 2(旧称:iPad mini with Retina Display)” をリリース

- ・【アップデート情報】”iPad®” 上でコースの作成や管理が行えるように “iTunes U” をアップデート

- ・【Apple】鮮やかなカラーを実現した “iPod touch(5 th Generation)” をリリース

- ・【Apple】”iPod touch(5 th Generation)” に “スペース グレイ” をラインナップ

- ・【Apple】鮮やかなカラーと 5 MP の “iSight カメラ” を搭載した “iPod touch(5 th Generation)” 16 GB モデルがアップデート!

- ・【Apple】鮮やかなカラーと 5 MP の “iSight カメラ” を搭載した “iPod touch(5 th Generation)” 16 GB モデルを日本国内でもリリース

- ・【アップデート情報】”iPod touch(5 th Generation)” の価格改定を実施

- ・【Apple】主要自動車メーカーで “CarPlay” をリリースすることを発表

- ・【Apple】”CarPlay” の日本語版公式ページを公開

- ・【アップデート情報】”CarPlay” の提携パートナーとして新たに 9 社を追加

- ・【Apple】”MacBook Air” の新しい TV CM “the notebook people love” を公開

- ・【Apple】MacBook Air の背面に貼るステッカー デザインを集めた “Stickers” を公開

- ・【Apple】MacBook Air の背面に貼るステッカー デザインを集めた “Stickers” の日本語版を公開

- ・【Apple】新しい “Mac Pro(Mid, 2012)” をリリース

- ・【アップデート情報】日本における “Mac Pro(Late, 2013)” の出荷時期を “1 ~ 2 週” へ変更

- ・【アップデート情報】日本における “Mac Pro(Late, 2013)” の出荷時期を “24 時間以内” へ変更

- ・【Apple】”Mac Pro(Late, 2013)” 向け専用アダプター “Mac Pro Security Lock Adapter” をリリース

- ・【アップデート情報】”セキュリティ アップデート 2014″ の更新履歴まとめ

- ・【アップデート情報】”Safari 6.x 〜” の更新履歴まとめ【OS X 10.7 Lion】

- ・【アップデート情報】”Safari 6.x 〜” の更新履歴まとめ【OS X 10.8 Mountain Lion】

- ・【アップデート情報】”Apple TV ソフトウェア アップデート 1.x 〜” の更新履歴まとめ

- ・【Apple】開発者向けサイト内に “Swift Blog” を公開

- ・【Apple】”Swift” のガイド ブック “The Swift Programming Language” をリリース

- ・【アップデート情報】”Xcode 6.0.1″ をリリース

- ・【アップデート情報】開発者向けに “Xcode 6 beta” をリリース

- ・【アップデート情報】開発者向けに “Xcode 6 beta 2” をリリース

- ・【アップデート情報】開発者向けに “Xcode 6 beta 3” をリリース

- ・【アップデート情報】開発者向けに “Xcode 6 beta 4” をリリース

- ・【アップデート情報】開発者向けに “Xcode 6 beta 5” をリリース

- ・【アップデート情報】開発者向けに “Xcode 6 beta 6” をリリース

- ・【アップデート情報】開発者向けに “Xcode 6 GM” をリリース

- ・【アップデート情報】”App Store” にて、”Xcode 6.0.1″ をリリース

- ・【アップデート情報】”Xcode 6.1 Beta” を公開

- ・【アップデート情報】”Xcode 6.1 Beta 2″ を公開

- ・【アップデート情報】”Xcode 6.1 Beta 3″ を公開

- ・【アップデート情報】開発者向けに “Xcode 6.1 GM” をリリース

- ・【アップデート情報】”iWork for iCloud” をアップデートし、いくつかの新機能を追加

- ・【アップデート情報】開発者向けに “Pages 2.4.1 Beta for iOS Beta” をリリース

- ・【アップデート情報】開発者向けに “Numbers 2.4.1 Beta for iOS Beta” をリリース

- ・【アップデート情報】開発者向けに “Keynote 2.4.1 Beta for iOS Beta” をリリース

- ・【アップデート情報】開発者向けに “Apple Configurator 1.6 Beta” をリリース

- ・【アップデート情報】開発者向けに “Apple Configurator 1.7 Beta” をリリース

- ・【アップデート情報】開発者向けに “Apple Configurator 1.7 Beta 3” をリリース

- ・【アップデート情報】開発者向けに “Apple Configurator 1.7 Beta 4” をリリース

- ・【アップデート情報】開発者向けに “Apple Configurator 1.7 Beta 5” をリリース

- ・【アップデート情報】開発者向けに “Apple Configurator 1.7 Beta 6” をリリース

- ・【アップデート情報】開発者向けに “Find My(探す)3.1 Beta” をリリース

- ・【アップデート情報】開発者向けに “Find My(探す)4.0 Beta” をリリース

- ・【アップデート情報】”GarageBand 1.x 〜” の更新履歴まとめ

- ・【アップデート情報】”iOS 7″ 用にアップデートされた “iTunes U 1.x ~” の更新履歴まとめ

- ・【アップデート情報】シェイプやテキスト ボックス内の縦書き入力に対応した “Keynote 1.x ~” の更新履歴まとめ

- ・【アップデート情報】VPP コードの仕様に関する問題が改善された “Apple Configurator 1.x ~” の更新履歴まとめ

- ・【トラブルシューティング】Apple が各種サービス 稼働状況の確認が行える “システム状況” ページを公開

- ・【Apple】モバイル アプリケーションの β テスト サービスを提供する Burstly 社を買収

- ・【Apple】おすすめスポットなどを教えてくれる “Spotsetter” の開発元を買収

- ・【Apple】書籍レコメンド サイトの “BookLamp” の運営元 “Novel Projects” を買収

- ・【Apple】ラジオ コンテンツのレコメンド サービスを手がける “Swell” を買収する模様

- ・【Apple】公式サイトで利用されている 12 枚の画像を壁紙で公開

- ・【アップデート情報】”iPod classic(160 GB)” を終売

- ・【Apple】ANC(アクティブ ノイズ キャンセリング)機能を搭載したオープン イヤー デザインの完全ワイヤレス イヤフォン “AirPods 4” をリリースへ

- ・【アップデート情報】”Apple TV” のコンテンツ プロバイダーに “A & E”、”Lifetime”、 “The History Channnel” を追加

- ・【アップデート情報】”Apple TV” のコンテンツ プロバイダーに “CNBC”、 “FOX NOW” を追加

- ・【アップデート情報】”Apple TV” に “iTunes Festival 2014” のチャンネルを追加

- ・【アップデート情報】”Apple TV” に “Apple Events” のチャンネルを追加

- ・【アップデート情報】”AirPlay” の “P2P” 機能は “Apple TV(3 rd Generation)” の “A1469” 以降のモデルのみ対応

- ・【Apple】”iTunes Festival at SXSW” の開催を発表

- ・【Apple】2014 年の “iTunes Festival” の開催を発表

- ・【アップデート情報】”iTunes Festival” の参加アーティストに新たな出演アーティストを追加

- ・【アップデート情報】”iTunes Festival” の参加アーティストに新たな出演アーティストを追加

- ・【Apple】過去最大のアルバム リリースとなる “Song of Innocence” を 5 億人以上のファンにプレゼントへ

- ・【アップデート情報】”U2″ の New Album(ニュー アルバム)”Songs of Innocence” の無料配信を開始

- ・【アップデート情報】”U2″ の最新アルバム “Song of Innocence” が 200 万 DL(ダウンロード)を突破

- ・【アップデート情報】”U2″ の最新アルバム “Song of Innocence” のアクセス数が 3,000 万を突破

- ・【トラブルシューティング】”Song of Innocence” を iTunes ミュージック ライブラリー上から削除する方法を公開

- ・【Apple】開発者向けに “iTunes 12 Beta” をリリース

- ・【アップデート情報】”iTunes 12 Beta” のアップデートをリリース

- ・【Apple】”Beats Music” および “Beats Electronics” の買収に合意

- ・【Apple】Beats by Dr. Dre をファミリーに迎えたことを案内する “Welcome to the family” を公開

- ・【Apple】Beats by Dr. Dre をファミリーに迎えたことを案内する日本語版 “ようこそ、ファミリーへ。” を公開

- ・【Beats】Apple の “Beats” の買収完了を報告するプロモーション ビデオ “BeatsPills x Siri” を公開

- ・【Beats】”Dr. Dre” 氏の “ALS Ice Bucket Challenge” での氷水を頭からかぶる動画を公開

- ・【Beats】オーバー イヤー ヘッドフォンの限定カラー モデル “BT OV STUDIO V2 ORG [Orange]” の取扱い開始

- ・【Beats by Dr. Dre】”Apple Omotesando” 限定アクセサリー “Beats by Dr. Dre Pill 2.0 Speaker Omotesando” をリリース

関連リンク

- ・発見された新たな Mac OS X ボットネット:https://news.drweb.co.jp/show/?i=10629

- ・Mac.BackDoor.iWorm に関する詳細:https://news.drweb.co.jp/show/?i=10628

- ・Dr.Web PC/Android 向け高品質なアンチ ウイルスのダウンロード:https://www.drweb.co.jp/

- ・iWorm Botnet Uses Reddit as Command and Control Center – The Mac Security Blog:https://www.intego.com/mac-security-blog/iworm-botnet-uses-reddit-as-command-and-control-center/

- ・Mac Security and Antivirus Software for Mac OS X – Intego:https://www.intego.com/

- ・17,000 Macs hit by malware botnet, with help from Reddit • Graham Cluley:https://grahamcluley.com/mac-malware-botnet-reddit/

- ・Apple(日本):https://www.apple.com/jp/

コメントはまだありません